4. ¿Cómo protegerme?

Aunque la autentificación reforzada es conocida por tener un nivel de seguridad alto siempre hay un riesgo. A continuación, les describimos para una mejor comprensión los principales riesgos y las medidas que hay tomar para tener una seguridad óptima.

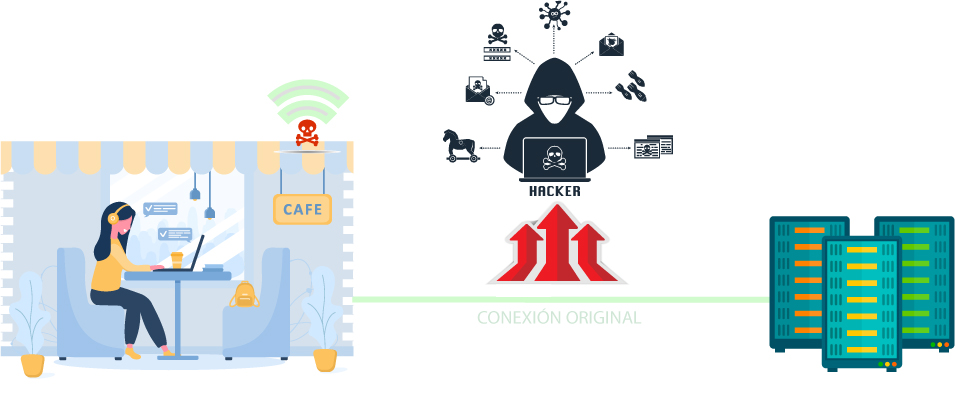

A. Ataques Man in the Middle

“Man in the middle”, en inglés “hombre en el medio”, son uno de los ciberataques más conocidos que consiste en interceptar la comunicación entre 2 o más interlocutores, consiguiendo reemplazar la identidad de uno u otro según lo requiera para ver la información y modificarla. Estos ataques son difíciles de detectar y pueden ser muy peligrosos ya que el man in the middle (atacante) puede decidir si el mensaje interceptado continuará, si lo hará con la misma información o si lo hará con otro contenido modificado que pudiera suponerle una ventaja o beneficio.

¿Cómo funciona?

Los escenarios en los que los MITM podrían operar son los siguientes:

- puntos de acceso wifi abiertos o con baja seguridad. Los puntos de acceso wifi públicos o con bajo nivel de seguridad pueden suponer un riesgo en el que un atacante de forma voluntaria permite la conexión para poder efectuar un ataque de “Man in the middle”. También cabe la posibilidad de reproducir el nombre de una red cercana para crear confusión al usuario, además hay muchos dispositivos que están configurados por defecto para conectarse automáticamente a redes abiertas sin preguntar.

- redes locales (LAN), teniendo acceso a la red el MITM lanza un ataque a esta red LAN engañando a los equipos haciéndoles creer que es un dispositivo legítimo y forzando a que todo tráfico generado pase a través del dispositivo controlado por el atacante.

- software de navegación obsoletos o no actualizados.

B. SIM SWAPS

Los atacantes también obtener acceso a tu teléfono y robar información personal que podrían utilizar para acceder a tus cuentas bancarias. El SIM swapping, en inglés, intercambio de SIM, es un tipo de fraude cuyo objetivo es que el atacante se hace pasar por el usuario real para acceder a información bancaria.

La mayoría de las víctimas no se dan cuenta hasta que intentan realizar una llamada o enviar un mensaje de texto que no pasa.

¿Cómo funciona?

Muchas estafas SIM Swap comienzan con un correo electrónico de phishing para intentar engañar al usuario con el objetivo que revele información personal para que el atacante pueda hacerse pasar por el usuario.

Una vez que tenga suficiente información personal, el atacante llamará al proveedor de telefonía móvil o utilizará la opción de chat en línea haciéndose pasar por el usuario y solicitará una nueva tarjeta SIM a su nombre.

A partir del momento que el estafador haya obtenido la nueva tarjeta SIM conectada a su número de teléfono, tendrá acceso a todos los servicios que haya vinculado a su teléfono: cuentas bancarias, correos electrónicos, fotos, llamadas telefónicas, mensajes de texto, etc.

C. ¿Cómo protegerse? Recomendaciones de seguridad Banca Electrónica / Teléfono Móvil.

- Configurar una contraseña / PIN con tu proveedor de telefonía móvil para cualquier interacción telefónica o en línea.

- Evitar usar el mismo PIN que usas para otras cuentas (Ej.: cuenta bancaria). Crea siempre una contraseña única y segura para tus cuentas confidenciales.

- No publiques tu número de teléfono en ninguno de tus perfiles de redes sociales y limitando la cantidad de información personal que publicas en línea (Ej: cumpleaños)

- No hagas clic en enlaces o archivos adjuntos en correos electrónicos o mensajes de texto sospechosos. Recuerda que Chaabi Bank nunca te enviará un correo electrónico ni te llamará por teléfono para pedirte información personal como tu contraseña, número de tarjeta de crédito o débito, etc.

- Siempre que quieras abandonar la App Chaabi Bank o tu Banca virtual, acuérdate de pulsar arriba a la derecha el botón “APAGAR” para salir de la App móvil o pulsando “SALIR” para desconectarte de la Banca Virtual.

- Opta por la opción bloqueo automático de tu móvil y configura una contraseña, huella digital, o face ID para el desbloqueo de tu dispositivo móvil.

- Evita guardar contraseñas en tu ordenador o dispositivo móvil